In der Kryptographie, die Unordnung und Verbreitung sind zwei Eigenschaften des Betriebes einer sicheren Chiffre , die von identifizierte Claude Elwood Shannon in seinem 1949 Papier , Kommunikationstheorie Geheimhaltungssysteme. Von diesem Tag an bis heute bleiben diese beiden die Leitprinzipien für das Design kryptografischer Algorithmen. Einfach ausgedrückt verbreitet die Diffusion die Klartextstatistik durch den Geheimtext, während die Verwirrung die Beziehung zwischen dem Klartext und dem Geheimtext verschleiert.

Was ist Verwirrung?

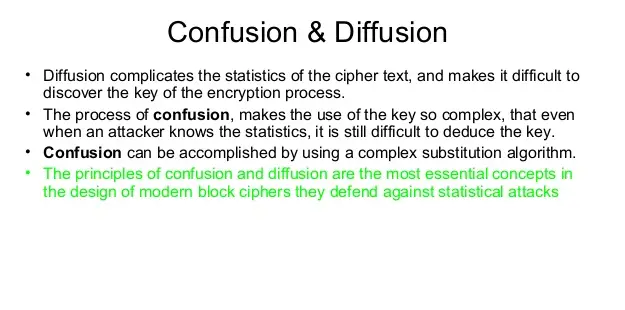

Nach der ursprünglichen Beschreibung von Elwood Shannon bezieht sich Verwirrung darauf, die Beziehung zwischen dem Schlüssel und der Chiffre so komplex und so kompliziert wie möglich zu gestalten. Mit anderen Worten stellt die Technik sicher, dass der Geheimtext keinen Hinweis auf den Klartext gibt, und in dieser Hinsicht muss die Beziehung zwischen der Statistik des Geheimtexts und dem Wert der Verschlüsselung so komplex wie möglich bleiben. Dies wird erreicht, indem die einzelne Klartextziffer über viele Geheimtextziffern verteilt wird, beispielsweise wenn ein einzelnes Bit des Klartextes geändert wird, muss es den gesamten Geheimtext betreffen oder eine Änderung muss auf den gesamten Geheimtext erfolgen.

Was ist Diffusion?

Diffusion bezieht sich nach Elwood Shannons Beschreibung auf die Eigenschaft, dass die Redundanz in der Statistik des Klartextes in der Statistik des Geheimtextes „verschleudert“ wird. Bei der Diffusion sollten die Ausgangsbits sehr komplex von den Eingangsbits abhängen, so dass sich bei einer Änderung eines Bits des Klartextes der Geheimtext auf unvorhersehbare oder pseudozufällige Weise vollständig ändern sollte.

Bei einer Chiffre mit guter Diffusion sollte das Kippen eines Ausgangsbits jedes Ausgangsbit mit einer Wahrscheinlichkeit von der Hälfte ändern. Dies wird normalerweise als strenges Lawinenkriterium bezeichnet. Dies bedeutet, dass für eine zufällig ausgewählte Eingabe, wenn man das i-te Bit umkehrt , die Wahrscheinlichkeit, dass sich das j-te Ausgabebit ändert, für jedes i und j die Hälfte betragen sollte .

Das Hauptziel der Verwirrung besteht darin, es sehr schwierig zu machen, den Schlüssel zu finden, selbst wenn man die meisten Klartext-Geheimtext-Paare mit demselben Schlüssel erzeugt hat und in dieser Hinsicht sollte jedes Bit des Geheimtextes vom gesamten Schlüssel und in unterschiedlichen abhängen Weise auf verschiedene Bits des Schlüssels zu ändern, sollte die Änderung eines Bits des Schlüssels den Chiffretext vollständig ändern.

Lesen Sie auch: Unterschied zwischen Blockchiffre und Streamchiffre

Unterschied zwischen Verwirrung und Diffusion in Tabellenform

| VERGLEICHSGRUNDLAGE | VERWECHSLUNG | DIFFUSION |

| Ziel | Verschleiern Sie die Beziehung zwischen Klartext und Geheimtext. | Verteilen Sie die Klartextstatistiken durch die Chiffre. |

| Algorithmus | Durch den Substitutionsalgorithmus ist eine Verwechslungstechnik möglich. | Die Diffusionstechnik ist durch den Transportalgorithmus möglich. |

| Verwenden | Die Verwechslungstechnik wird sowohl in der Block- als auch in der Stromchiffre verwendet. | Die Diffusionstechnik wird nur bei der Blockchiffre verwendet. |

| Änderungen | Wenn ein einzelnes Bit im Schlüssel geändert wird, müssen auch alle Bits im Geheimtext geändert werden. | Wird ein Zeichen im Klartext geändert, müssen auch mehrere oder alle Zeichen im Geheimtext geändert werden. |

| Was es verbirgt | Die Verwirrungstechnik verbirgt die Beziehung zwischen Geheimtext und Schlüssel. | Diffusion verbirgt die Beziehung zwischen dem Geheimtext und dem Klartext. |

| Vagheit & Redundanz | Die Verwirrungstechnik führt zu erhöhter Unschärfe. | Die Diffusionstechnik führt zu einer erhöhten Redundanz. |

| Statistiken über Chiffretext | In Verwirrung wird die Beziehung zwischen der Statistik des Chiffriertextes und dem Wert des Verschlüsselungsschlüssels komplex gemacht. Dies wird durch Substitution erreicht. | Bei der Diffusion wird die statistische Struktur des Klartextes in weitreichende Statistiken des Chiffretextes „aufgelöst“. Dies wird durch Permutation erreicht. |

Lesen Sie auch : Unterschied zwischen linearer und differentieller Kryptoanalyse